Au milieu des années 1990, une vision utopique dominait le discours technologique et sociétal : celle d'un cyberespace sans frontières, agnostique quant aux juridictions nationales, et universellement accessible. Cette vision, immortalisée par la "Déclaration d'indépendance du cyberespace" de John Perry Barlow en 1996, postulait que l'Internet serait une force inarrêtable de démocratisation, une "civilisation de l'esprit" où l'information circulerait librement, contournant les censures étatiques et les monopoles corporatifs. L'architecture même du réseau, décentralisée et basée sur le "best-effort" et la neutralité des tuyaux, semblait garantir cette pérennité. Trente ans plus tard, en 2025, force est de constater que cette promesse s'est non seulement effritée, mais qu'elle est en train d'être activement démantelée par une convergence de forces géopolitiques, économiques et technologiques.

La fin de cet Internet-là ne relève plus de la spéculation dystopique typique de la science-fiction, mais de l'observation empirique et quantifiée des tendances lourdes observées entre 2024 et 2025. L'Internet, autrefois conçu comme un "bien commun" mondial (global commons), subit une métamorphose radicale vers un état de fragmentation avancée, souvent qualifié de "Splinternet". Ce phénomène n'est pas un accident de parcours, mais le résultat de politiques délibérées de "souveraineté numérique" adoptées tant par les régimes autoritaires que par les démocraties libérales, couplées à une stratégie de fermeture ("enclosure") menée par les géants technologiques pour préserver leurs modèles économiques face à l'émergence de l'intelligence artificielle.

Je me propose de prendre le temps d'examiner les mécanismes de cette dissolution à travers quatre prismes principaux :

- la fragmentation géopolitique et l'infrastructure de contrôle étatique

- la balkanisation réglementaire et l'éclatement des standards

- l'enclosure économique des "Walled Gardens" et la fin du trafic web organique

- la crise épistémique provoquée par l'intelligence artificielle générative.

Il ne s'agit pas simplement de la fin d'une époque technique, mais de la redéfinition complète de la souveraineté, de l'économie de l'information et des libertés civiles à l'ère numérique. L'analyse démontrera, preuves à l'appui, que l'universalité de l'Internet est désormais un mythe historique, remplacé par une réalité fragmentée, surveillée et cloisonnée.

La fragmentation géopolitique et l'avènement du "Splinternet" autoritaire

L'un des vecteurs les plus puissants et les plus visibles de la fin de l'Internet universel est la réaffirmation brutale des frontières nationales sur l'espace numérique ("westphalianisation du cyberespace"). Le concept de "souveraineté numérique", autrefois apanage rhétorique des régimes autoritaires cherchant à justifier la censure, est devenu une doctrine opérationnelle mondiale. Cependant, c'est dans les régimes autoritaires que cette doctrine a atteint sa maturité technique la plus effrayante en 2025, transformant des segments entiers du réseau mondial en intranets nationaux hermétiques.

1. La Chine et le perfectionnement du contrôle total : au-delà du pare-feu

La Chine demeure le laboratoire le plus avancé et le plus influent de l'Internet souverain. En 2025, le "Grand Pare-feu" (Great Firewall - GFW) n'est plus simplement un outil de blocage passif aux frontières numériques, mais un organisme de censure vivant, adaptatif et omniprésent, capable d'une gestion micrologique des flux d'information au niveau du paquet individuel.

L'évolution technique de la censure en 2024-2025 : la guerre contre le chiffrement

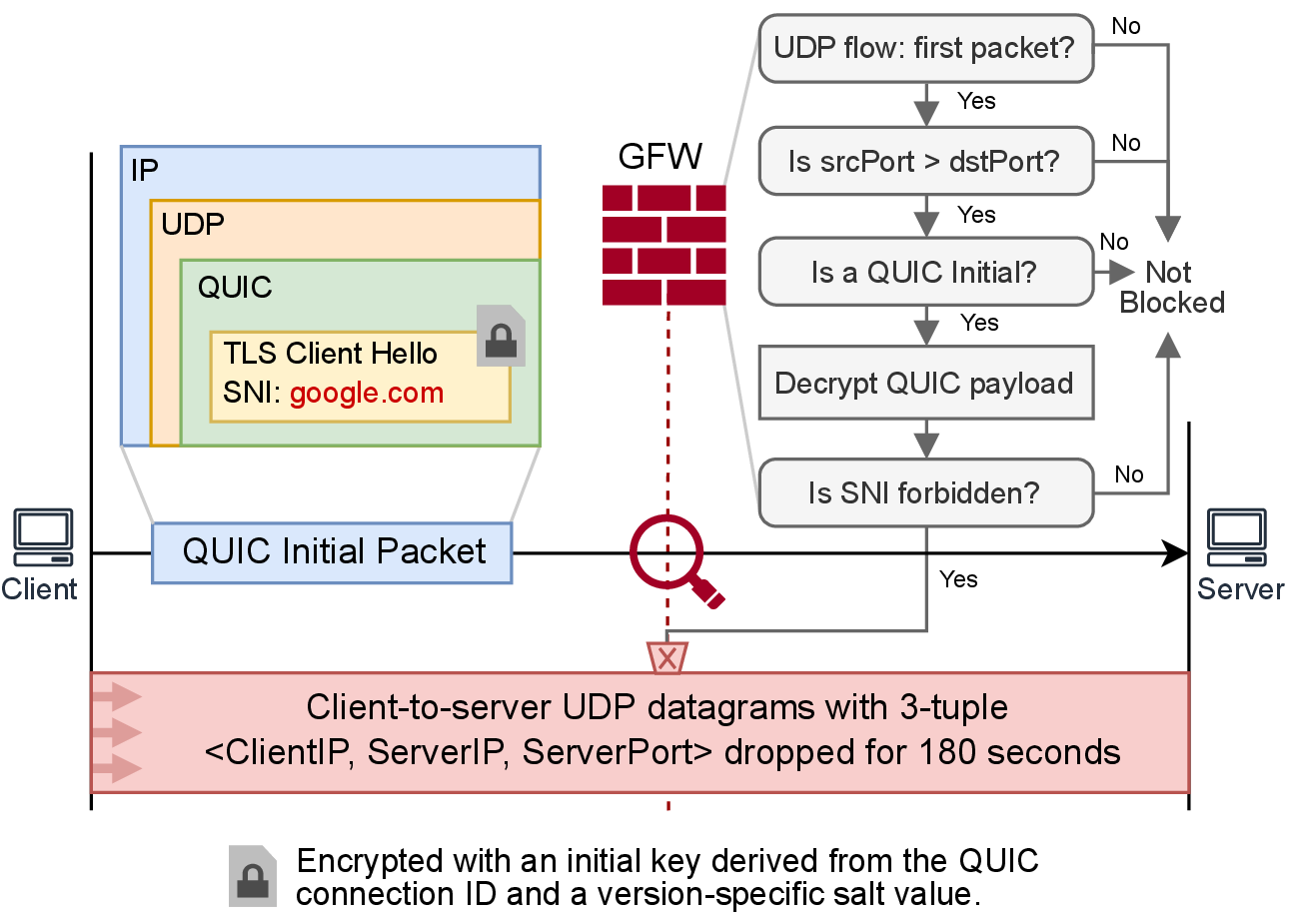

Les recherches techniques récentes mettent en lumière une sophistication accrue des mécanismes de filtrage chinois, marquant une rupture avec les méthodes traditionnelles de blocage IP ou DNS. Depuis avril 2024, le GFW a franchi une nouvelle étape en censurant activement le trafic QUIC (Quick UDP Internet Connections), un protocole de transport moderne conçu par Google pour accélérer le Web et améliorer la confidentialité. Contrairement aux protocoles précédents, QUIC chiffre davantage de métadonnées, rendant l'inspection plus difficile. La réponse chinoise a été brutale et techniquement complexe : le GFW déchiffre désormais les paquets initiaux QUIC à grande échelle pour identifier les noms de domaine (SNI) et applique des listes de blocage spécifiques. Cette capacité démontre que les autorités chinoises ne se contentent plus de bloquer l'accès, mais investissent massivement dans l'inspection profonde des paquets (Deep Packet Inspection - DPI) pour casser les nouvelles normes de chiffrement mondiales censées protéger la vie privée.

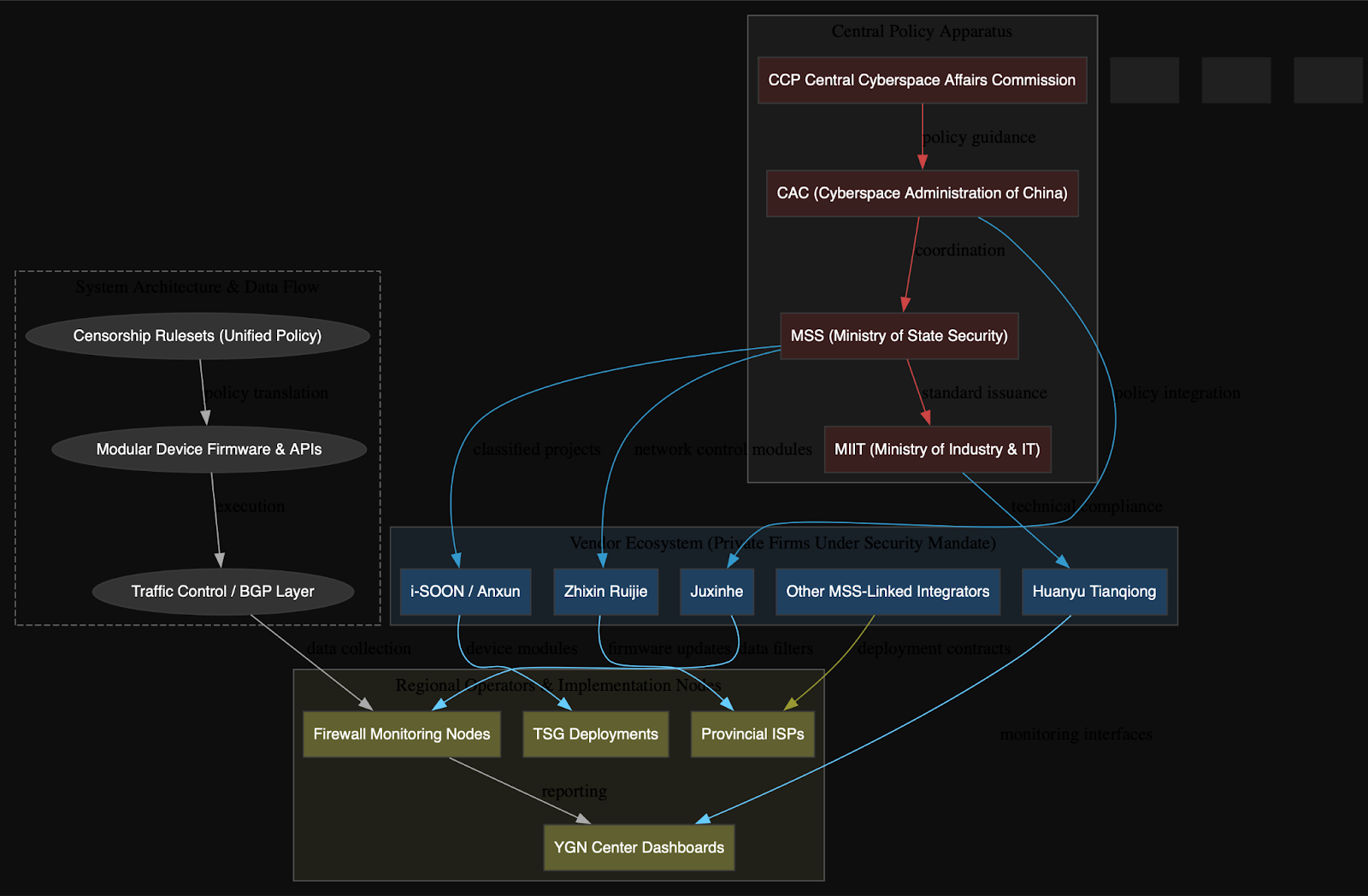

De plus, l'analyse des fuites de données internes et des logs de connexion révèle que le système fonctionne désormais selon un modèle d'application déléguée et hautement hiérarchisée. Les métadonnées découvertes dans des documents internes de l'administration du cyberespace montrent des champs tels que "mode de déploiement", "stratégie de synchronisation des instructions" et "partie responsable". Cela indique que les opérateurs provinciaux et les fournisseurs de backbone ne prennent aucune décision autonome ; ils reçoivent des mises à jour de règles de filtrage en temps réel d'une autorité centrale, probablement située à Pékin ou sous le contrôle direct du Ministère de la Sécurité d'État (MSS). Ce n'est pas un mur statique, mais un système dynamique, un "organisme de censure" où les règles de blocage sont déployées avec des déclencheurs de retour en arrière (rollback) et peuvent être activées instantanément en fonction des pics de trafic, des événements politiques sensibles ou de la surveillance du sentiment public sur les réseaux sociaux.

Surveillés par les "commissaires politiques" de l’information comme ConspiracyWatch, boudés par les subventions publiques, nous ne devons rien au système. Notre seule légitimité, c’est vous. Pour garantir notre indépendance totale et continuer à dire ce que les autres taisent, nous avons besoin de votre soutien.

L'intégration systémique de la surveillance et du crédit social

L'Internet chinois de 2025 illustre la fin définitive de l'anonymat, pilier historique de l'Internet libre. Le système de contrôle de l'information est intrinsèquement lié à l'architecture de surveillance physique et au système de crédit social. Les fuites de données ont révélé que les mécanismes de censure sont couplés à des systèmes de suivi d'identité basés sur les métadonnées, permettant un contrôle de l'information ajusté non plus seulement au niveau national, mais au niveau individuel, de l'appareil ou de la région en temps réel.

Cette infrastructure permet une "répression prédictive". Si un utilisateur tente d'accéder à des contenus interdits via des protocoles suspects, cela peut non seulement déclencher un blocage technique, mais aussi affecter son score de crédit social ou déclencher une visite des autorités. En 2025, la Chine partage avec le Myanmar le titre de pire environnement mondial pour la liberté sur Internet, une distinction qui souligne l'efficacité terrifiante de son modèle. Plus inquiétant pour l'universalité du net, la Chine exporte activement ce modèle technologique et légal vers d'autres nations via l'initiative des Nouvelles Routes de la Soie numériques, normalisant l'idée que l'Internet doit être contrôlé par l'État.

2. La Russie et la réalisation du "Runet" souverain : de la théorie à la pratique

Si la Chine a construit son Intranet souverain dès les origines de sa connexion, la Russie a dû opérer une transition beaucoup plus complexe et violente : démanteler un Internet initialement libre et très interconnecté pour construire son "Runet" souverain. Entre 2024 et 2025, cette transition est passée de la théorie législative à une réalité opérationnelle critique, accélérée par la guerre en Ukraine et l'isolement international.